MIT FREUNDEN TEILEN:

Ethernet, lokale FDDI-Netzwerktechnologien

Planen:

Einführung…………………………………………………………………………………………………………

-

Entstehung eines lokalen Netzwerks…………………………………………………….

-

BlueTooth ist ein drahtloses Netzwerk.....................................................................

-

Arbeiten mit den internen Anschlüssen des Computers………………………………………… ..

Abschluss………………………………………………………………………………………………..

Liste der verwendeten Literatur……………………………………………………..

Einführung

Der Zweck von Informationstechnologien besteht darin, Informationen für die menschliche Analyse zu erzeugen und darauf basierend eine Entscheidung über die Durchführung eines bestimmten Verhaltens zu treffen. Informationstechnologie ist ein Prozess, der eine Reihe von Werkzeugen und Methoden zur Datenerfassung, -verarbeitung und -übertragung verwendet, um neue Qualitätsinformationen über den Zustand eines Objekts, Prozesses oder Ereignisses (Informationsprodukt) zu erhalten.

Darüber hinaus besteht das Hauptziel der Informationstechnologie darin, die Speicherung und Übertragung von Informationen zu organisieren.

Das Informationssystem stellt das Informations-Computersystem der Informationsverarbeitung dar. Informationssystem – es spiegelt den Prozess der gemeinsamen Aktivität von Computern, Computernetzwerken, Informationen und Software sowie Menschen wider und übernimmt die Produktion von Informationen für den Verbraucher.

Die Hauptaufgabe von Informationssystemen besteht darin, Möglichkeiten zur Steuerung des Ablaufs von Ereignissen und Prozessen zu schaffen. Außerdem wird auf der Grundlage von Informationen das Ziel vorgegeben und das Programm zur Erreichung dieses Ziels wirkt sich gezielt auf den erzeugten kontrollierten Prozess aus.

Die Hauptaufgaben von Informationssystemen in Bildung und Ausbildung bestehen darin, die vom Verbraucher benötigten Informationen unter Verwendung optimaler Managementmethoden aller Informationsressourcen im Zusammenhang mit dem untersuchten Objekt zu entwickeln und bei der Verwaltung des Bildungsobjekts zu verwenden. ist die Erstellung eines Versorgungsumfeld.

Die Bedeutung der Weitergabe von Informationen von Generation zu Generation steht im Einklang mit der Bedeutung der Bildung.

Informationstechnologie (IT) ist der Prozess des Sammelns, Zusammensetzens, Wiederherstellens, Speicherns, Ausdrückens, Systematisierens, Übertragens und der bequemen Bereitstellung für den Verbraucher mithilfe von Computern und Telekommunikationsmitteln, um Lösungen für Systemprobleme zu finden. ist eine Reihe von organisierte praktische Programme.

Die Informationstechnologie ist die Hauptquelle des Prozessmanagements. Es umfasst die Sortierung und Verarbeitung der aufbereiteten Daten im System sowie die Übergabe der verarbeiteten Daten an die erforderlichen Zwecke.

Informatisierung ist nicht nur eine wissenschaftliche und technische Errungenschaft, sondern kann immer ein wichtiger Faktor bei der Entwicklung von Bildung, Ausbildung, Kunst, Medizin, Wirtschaft, Landwirtschaft, Industrie und ähnlichen Bereichen sein.

Auf der Grundlage moderner Computertechnologie und Kommunikationsmittel entwickeln sich moderne Methoden zum Sammeln, Speichern und Übertragen von Informationen an die erforderlichen Quellen, also computergestützte Methoden, weiter.

Das Aufkommen der Informationstechnologie hat die Arbeit in diesem Bereich neu belebt, das heißt, das Leben erfordert nun die Schaffung nicht nur von Informationen, Informationstechnologie, sondern auch von Informationssystemen und daraus Servicesystemen wie Wissensdatenbanken, Aufgaben und der Lösung logischer Schlussfolgerungen Maschinen. ist anspruchsvoll. Die Lösung dieser Forderungen hängt von sozialen Reformen ab.

Die Rolle innovativer Technologien bei der Organisation des Bildungsprozesses der Hochschulbildung nimmt von Tag zu Tag zu. Der Einsatz von Ferntechnologien hat die Möglichkeiten moderner Bildung weiter erweitert. Heutzutage ist es möglich, sich von überall auf der Welt weiterzubilden und dabei die Möglichkeiten moderner Informations- und Kommunikationstechnologien (IKT) zu nutzen. Obwohl die traditionelle Bildung ihre Position behält, werden Fernunterrichtstechnologien von Tag zu Tag beliebter.

Heute wird in unserem Land ein Bildungssystem aufgebaut, das auf die Integration in das neue Informations- und Bildungsumfeld der Welt abzielt. Darauf folgen wesentliche Veränderungen in der Organisation des Bildungsprozesses, die auf moderne technische Möglichkeiten reagieren. Die Einführung moderner Informationstechnologien in den Bildungsbereich ermöglicht es, die Bildungsmethoden und die Organisationsformen des Lehrprozesses auf der Grundlage eines neuen Ansatzes qualitativ zu erleichtern und zu verändern. Informations- und Kommunikationstechnologien sind der wichtigste Teil des Modernisierungsprozesses des Bildungssystems. IKT sind Informationsverarbeitungsmethoden mit verschiedenen technischen und Softwaregeräten. Es sind vor allem Computer mit der notwendigen Software und Telekommunikationsgeräte, auf denen Daten gespeichert werden.

Artikel 1997 des am 29. August 1 verabschiedeten Gesetzes der Republik Usbekistan „Über Bildung“ legt die Rechtsgrundlage für Bildung, Erziehung und Berufsausbildung der Bürger sowie das verfassungsmäßige Recht eines jeden auf Bildung fest. Es wurde betont, dass dies der Fall ist zielt darauf ab, das Recht sicherzustellen. Die aktuelle Periode zeigt einen hohen Bedarf an neuen Anforderungen an die Bildungsstufe. Dabei spielt auch der Einsatz von Fernlerntechnologien im Bildungsprozess und dessen Management eine wichtige Rolle. In dieser Hinsicht werden in unserer Republik eine Reihe dringender Arbeiten durchgeführt.

Seit 2012 wird in allen höheren Bildungseinrichtungen (HEIs) der Republik Usbekistan eine einheitliche Videokonferenz-Bildungstechnologie implementiert, und in dieser Hinsicht wird nun der elektronischen Bildung große Aufmerksamkeit geschenkt. Es werden geplante Maßnahmen durchgeführt, um den Hochschulen neue Chancen und Perspektiven zu eröffnen. Ein Beispiel hierfür ist beispielsweise die Fernverwaltung von Personalqualifikationen in Regionen. Die neue Stufe des elektronischen oder Fernunterrichts sieht nicht nur den Einsatz von Informationstechnologien vor, sondern auch die Bereitstellung von Bildungsressourcen in elektronischer Form.

Bei Uzbekenergo JSC werden umfangreiche Arbeiten durchgeführt, um die Qualität der Einführung von Informations- und Kommunikationstechnologien auf ein neues Niveau zu heben. Insbesondere gemäß der Entscheidung des Staatsoberhauptes unseres Staates vom 2018. Oktober 23 wurde am 30. November letzten Jahres in Taschkent mit dem südkoreanischen Unternehmen KT Corporation die Einführung von Informations- und Kommunikationstechnologien auf ein neues Niveau gebracht Um die Qualität der automatisierten Stromabrechnung und -kontrolle JSC „Uzbekenergo“ zu steigern, werden umfangreiche Arbeiten durchgeführt. Insbesondere unterzeichnete das südkoreanische Unternehmen „KT Corporation“ gemäß der Entscheidung des Staatsoberhauptes vom 2018. Oktober 23 am 30. November letzten Jahres in Taschkent ein automatisiertes System zur Abrechnung und Kontrolle von Elektrizität, SCADA – automatisiert Versandsystem und Informationsmanagementsysteme (ERP). Es wurde eine Vereinbarung über die Einrichtung eines einzigen republikanischen Datenverarbeitungszentrums unterzeichnet. In diesem Zentrum ist der Einsatz modernster Geräte führender Hersteller geplant. Derzeit wird an der Implementierung des automatisierten Systems zur Abrechnung und Kontrolle von Elektrizität gearbeitet, das alle Unternehmen des Energiesystems für die Erzeugung, den Transport und die Verteilung von Elektrizität, einschließlich aller Stromverbraucher, sowie des SCADA-Automatisierungssystems umfasst gestartet Die 1. Stufe des Projekts zum automatisierten Stromabrechnungs- und -kontrollsystem (in den Regionen Buchara, Jizzakh und Samarkand) wird auf Kosten der eingesparten Mittel der Asiatischen Entwicklungsbank organisiert und bis zum 2019. September 1 in Betrieb genommen. Um die Probleme der Finanzierung der Schaffung des SCADA – automatisierten Dispatching-Kontrollsystems – zu lösen, hat am 11. Januar dieses Jahres am Hauptsitz der „Eximbank“ in Seoul der stellvertretende Vorstandsvorsitzende von „Uzbekenergo“ Zwischen JSC Jahangir Obidjonov und dem Direktor der „Eximbank“ Won Suk Ha fand ein Treffen statt Am Ende des Treffens wurde eine Einigung über die Gewährung eines Zuschusses für die Durchführung entsprechender Recherchen und die Vorbereitung der technischen und wirtschaftlichen Grundlagen des Projekts mit Hilfe hochqualifizierter ausländischer Berater erzielt. Nach Genehmigung der technischen und wirtschaftlichen Grundlage dieses Projekts wird „Eximbank“ für einen Zeitraum von 20 Jahren ein zinsgünstiges Darlehen für das Projekt bereitstellen. Insbesondere trägt die Einführung von SCADA – einem automatisierten Dispatching-Management-System – dazu bei, die Zuverlässigkeit der Stromversorgung der Verbraucher zu erhöhen, indem der Betriebsmodus elektrischer Geräte optimiert und durch menschliche Faktoren verursachte Notabschaltungen verhindert werden.

1.1 Entstehung eines lokalen Netzwerks

Einer der Gründe für die Entstehung von Computernetzwerken ist die kooperative Nutzung von Ressourcen und die Erweiterung der individuellen Computerfähigkeiten. Über das Netzwerk können Benutzer gleichzeitig mit denselben Informationen und Kopien von Dateien und Anwendungen arbeiten. Diese Situation spart Platz auf Datenträgern. Darüber hinaus spart der kombinierte Einsatz von Drucker, Scanner, Modem, Laserdisk-Set zusätzlich Geld.

Bei der Nutzung des Netzwerks erhöht sich die Zuverlässigkeit der Informationsspeicherung, da wertvolle Informationen auf sehr einfache Weise wieder kopiert werden können und der Informationsaustausch zwischen einzelnen Benutzern erleichtert wird. Das Netzwerk verkörpert den Wunsch der Nutzer und ermöglicht vielen Kunden die gleichzeitige Nutzung von Informationen.

Eine Gruppe von Computern, die über Hardwaregeräte und Netzwerksoftware miteinander interagieren können Netzwerk heißt.

Netzwerke können nach verschiedenen Standards klassifiziert werden. Diese sind:

1) Bandbreite, also entsprechend der Geschwindigkeit der Datenübertragung zum Netzwerk:

— bis zu 100 Kbit/s;

— mittel 0,5-10 Mbit/s;

— höher als 10 Mbit/s.

2) die Geschwindigkeit der Arbeit mit Fernkommunikationsnetzen, entsprechend ihrer physikalischen Messung:

— LAN (Local-Area Network) lokales Netzwerk (ein Büro, gebäudeinterne Kommunikation);

- DÜRFEN (Campus-Area Network) – ein Campus-Netzwerk, ein lokales Computernetzwerk, das über Telefon oder Modems miteinander verbunden ist, aber weit genug voneinander entfernt ist;

- MICH (Metropolitan-Area Network) ein erweitertes Netzwerk, das Informationen über einen großen Radius (mehrere zehn Kilometer) mit der Möglichkeit einer Hochgeschwindigkeitskommunikationsübertragung (100 Mbit/s) überträgt;

– WAN (Wide-Area Network) ein großes Netzwerk, das separate Netzwerke verbindet, die mit großen (regionalen) Spezialgeräten und Programmen ausgestattet sind;

– GAN (Global-Agea Network) globales (internationales, interkontinentales) Netzwerk;

3) nach der Art der Netzwerkknoten (ein Knoten ist ein Ort, an dem Computernetzwerke und ihre einzelnen Elemente verbunden sind). Mit anderen Worten, der Knoten umfasst Personal-, Mini- und Großcomputer sowie ein separates Netzwerk. Beispiele für Knoten sind beispielsweise einzelne Computer (auch Stationen genannt) in öffentlichen Netzwerken. Einzelne Netzwerke, die nicht so groß sind, werden Knotenpunkte für das Campusnetzwerk sein.

4) entsprechend der Knotenbeziehung:

— Computer derselben Farbe (Peer-to-Peer), nicht zu groß, mit derselben Position (hier sind alle Computer sowohl „Client“, d. h. ein normaler Benutzer des Netzwerks, als auch „Server“, d. h. für Netzwerkbenutzer ein Dienstleister sein). Macalan, WINDOWS 95 OS Netzwerk verteilte (verteilte) Netzwerke. In diesem Fall bedienen Server Netzwerkbenutzer, verwalten aber nicht das Netzwerk.

- Server (serverbasiert) oder Netzwerke mit zentraler Verwaltung. Das Hauptelement des Netzwerks ist hier der Server. Die übrigen Knoten können die Ressourcen des Servers nutzen (z. B. Novell NetWare, Microsoft LAN Manager usw.).

5) zum Einsatz von Netzwerkbetriebssystemen (Netzwerk-OS):

homogen – alle Knoten verwenden dasselbe oder ähnliche Betriebssysteme (z. B. WINDOWS OS-Netzwerk);

heterogen – mehrere Netzwerkbetriebssysteme werden gleichzeitig verwendet (z. B. Novell NetWare und WINDOWS).

Netzwerkq Service

Ein Netzwerk kann mehrere verschiedene Server haben. Es ist sehr wichtig, welche Art von Diensten ein Computernetzwerk seinen Kunden bietet, welche Art von Diensten sie anbieten. Lernen wir sie kennen:

-Dateiserver – ermöglicht dem Kunden die Nutzung von auf Informationsspeichergeräten gespeicherten Dateien. In diesem Fall muss der Server den Zugriff auf Dateien von allen Arbeitsstationen aus ermöglichen. Auch die Aufgabe, Informationen schützen zu können, wird positiv gelöst;

- Druck Server bietet im Allgemeinen Dienstleistungen für viele Kunden über mehrere Drucker an. In diesem Fall muss der Server in der Lage sein, die auszudruckenden Informationen zu empfangen und diese wiederum auszudrucken;

-Faxserver- bietet Kunden einen integrierten Netzwerkdienst mit Fax-Modem-Telefonnetzen. Es ist wie die Ausgabe von Informationen (wie ein Drucker). Vom Faxserver empfangene Faxnachrichten werden in einem separaten Netzwerk verarbeitet.

-Email Email) — ermöglicht den Informationsaustausch zwischen Kunden, unabhängig davon, wie weit sie voneinander entfernt sind. Hier ist der Vorgang genau wie bei normaler Post. Eine E-Mail hat eine eigene Adresse. Wenn wir ihn als Absender bezeichnen, hat auch der Empfänger eine eigene Adresse. Der „Brief“ wird im Postfach (also dem Mailserver) abgelegt und über ein System von Mailservern an das Postfach des Empfängers zugestellt, d der Kunde. Auf diese Weise werden die Nachrichten als Dateien übertragen.

- direkte Kommunikation (Chat)Das bedeutet, dass zwei oder mehrere Clients mithilfe einer speziellen Software zu einem bestimmten Zeitpunkt Informationen (Text, Ton, Video) austauschen. Durch den Einsatz digitaler Videokameras, Soundkarten, Mikrofone und Multimedia-Tools ist die Durchführung von Videokonferenzen möglich. In solchen Fällen müssen Computer über eine hohe Leistung verfügen und die Netzwerkbandbreite stark sein. MS Net-Treffen – Es ist möglich, direkt über das Programm zu kommunizieren.

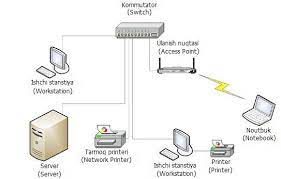

Lokale Computernetzwerke

Wie Sie wissen, decken globale Netzwerke große Städte, Länder und Kontinente ab. Lokale Netzwerke decken einen relativ kleinen Bereich ab. Sie sollen bis zu 10 Kunden im Umkreis von 100, 1000, 1000 Metern bedienen. Eine solche Größe ermöglicht es LKT, mit einer Beschleunigung von 10 Mbyte/s und mehr zu arbeiten. Normalerweise besteht LKT aus der Verbindung von Workstations (IS) und speziellen Computern (Datei-, Druckserver usw.) über ein Kabel. Diese wiederum sind über Netzwerkadapter (Netzwerkkarten) verbunden.

Die Methoden zur Verbindung einzelner Knoten in einem Netzwerk werden als Netzwerktopologie bezeichnet. Drei Topologien werden üblicherweise verwendet:

-

Allgemeiner Reifen. In diesem Fall sind alle Computer im lokalen Netzwerk parallel an eine Kommunikationsleitung angeschlossen. Die Verwaltung solcher Reifen kann sowohl separat als auch zentral erfolgen. Bei der zentralen Verwaltung wird ein spezieller Computerserver mit dem Netzwerk verbunden, dessen Aufgabe es ist, die Übertragung von Informationen im Netzwerk zu steuern. Bei der getrennten Verwaltung haben alle Computer den gleichen Status, sie haben die Möglichkeit, Daten unabhängig voneinander zu übertragen.

-

Menschen. In diesem Fall sind alle Computer wie in einem geschlossenen Kreislauf in Reihe geschaltet. In diesem Fall wird die Nachricht nacheinander von Computer zu Computer übertragen. Der Vorgang wird fortgesetzt, bis der Computer, der die Nachricht gesendet hat, dieselbe Nachricht erneut empfängt.

-

Ein Sternchen. Netzwerke mit Sterntopologie verfügen über einen zentralen Knoten (Switch oder Konzentrator). Alle anderen Computer sind an diesen zentralen Knoten angeschlossen. Die erste gesendete Nachricht erreicht dieses Gerät und wird dann an andere Computer übertragen.

Kabel zum Binden Übertragungsmedium wird gehalten als

Kabel werden hauptsächlich in drei Kategorien unterteilt:

-Koaxialkabel (Koaxialkabel), sie sind der Fernsehantenne sehr ähnlich. Übertragungsgeschwindigkeit: 10 Mbit/s. Es wird hauptsächlich zum Aufbau eines Indoor-Netzwerks verwendet.

-Twisted-Pair-Kabel ähneln einem Telefonkabel. Übertragungsgeschwindigkeit: 100 Mbit/s. Es wird hauptsächlich zum Aufbau eines Indoor-Netzwerks verwendet

.

- Glasfaserkabel (Feeder-Optikkabel). Der zuverlässigste und schnellste, aber gleichzeitig sehr teure Kabeltyp. Es wird für ein Netzwerk mit einer Entfernung von 100 km verwendet. Übertragungsgeschwindigkeit: 2 Gbit/s.

Netzwerkkabeltechniker kIndikator

Kabelart |

Übertragungsgeschwindigkeit,Mbit/s |

Der Abstand zwischen den Punkten, die das Netzwerk bilden |

Möglichkeit zur Wiederherstellung, wenn das Kabel getrennt wird |

Kosten |

Koaxialkabel |

10 Mbit/Sek |

500 m |

Vergangenheit |

100 Soums/Meter |

Twisted-Pair-Kabel |

100 Mbit/Sek |

100 m |

Yaxshi |

200 Soums/Meter |

Glasfaserkabel |

1-2 Gbit/s |

100 km |

Spezielle Ausrüstung ist erforderlich |

1000-3600 Soums/Meter |

Der Einsatzbereich lokaler Netzwerke ist sehr breit. Dazu gehören die Automatisierung von Büroarbeiten, Unternehmensmanagementsysteme, Projektautomatisierung von technologischen Prozessen und Roboterkomplexen, Bank- und Informationssysteme sowie die Verwaltung von E-Mail-Systemen.

Es muss anerkannt werden, dass es sehr praktisch ist, das lokale Netzwerk im WINDOWS-Betriebssystem zu konfigurieren und zu verwenden. Wenn Ihr Computer nicht mit einem lokalen Netzwerk verbunden ist, werden vor der Arbeit mit dem Netzwerk Konfigurationsarbeiten durchgeführt. Der Vorgang zum Einrichten eines Computers für den Betrieb in einem Netzwerk ist wie folgt:

Zunächst müssen Sie sicherstellen, dass sich im Computer eine Netzwerkkarte (Karte) befindet.

Die Drähte werden über einen speziellen Stecker mit der RJ-45-Buchse verbunden. - Verbinder.

Mit dem Boot-Rom-Chip können Sie das Betriebssystem über einen anderen Computer im Netzwerk starten. Drähte werden mit HUBs verbunden, um ein Netzwerk zu bilden.

Verbinden eines Computers mit einem Netzwerk über ein HUB-Gerät (Switch). Hubs werden benötigt, um Computer in einem Raum miteinander zu verbinden, während Switches zwischen Gebäuden platziert werden.

Jeder Computer, der in einem Netzwerk arbeitet, muss einen eigenen Namen, eine bestimmte TCP-IP-Adresse und eine Arbeitsgruppe haben. Andere Netzwerkteilnehmer können mit dem gleichen Namen und der gleichen TCP-IP-Adresse darauf zugreifen (Datei und Ordner, Nachrichtenversand). Ping, um die Kommunikation zwischen Computern zu überprüfen, auf denen Windows OC installiert ist (wobei die Adresse des Computers im TCP-IP-Netzwerk überprüft wird) wird verwendet. Pingen Sie beispielsweise 10.1.14.27.

BlueTooth ist ein drahtloses Netzwerk.

BlueTooth ist ein drahtloser Netzwerkstandard. Der Betriebsradius beträgt 10–100 Meter und arbeitet mit einer Frequenz von 2.5 GHz. Die Übertragungsgeschwindigkeit beträgt 1 Mbit/s. Natürlich müssen auch Geräte für diesen Standard ausgelegt sein. Es ist auch möglich, mit einem Mobiltelefon zu kommunizieren. Wenn der Telefonanbieter (z. B. Uzdunrobita) Ihnen die Verbindung zum Internet ermöglicht, ist es möglich, über einen Computer und ein Mobiltelefon eine Verbindung zum drahtlosen Internet herzustellen (sehr praktisch für Laptops).

1.2 Prinzipien der Organisation von Computernetzwerken

In der Informationstechnologie stellt ein Port eine Verbindung zwischen dem Senden und Empfangen von Informationen (logisch oder physisch) dar. Normalerweise handelt es sich dabei um Folgendes:

Hardware-Ports - Hierbei handelt es sich im Wesentlichen um das physische Gerät des Computers, das hauptsächlich über einen Stecker oder ein Kabel mit dem Computer verbunden ist. Dazu gehören:

Paralleler Anschluss, serieller Anschluss, USB, PATA/SATA, IEEE 1384 (FireWire), PS/2

Eingabe-Ausgabe-Port - ermöglicht den Datenaustausch mit Geräten auf Mikroprozessoren (z. B. Intel). Der Eingabe-Ausgabe-Port wird verwendet, um dem Programm Daten bereitzustellen und diese auszutauschen.

Der Netzwerkport ist ein TCP- und UDP-Protokollparameter, der bestimmt, ob ein Datenpaket im IP-Format verwendet wird.

Computerperipheriegerätebildet den Prozess des Informationsaustauschs mit i, der externen Schnittstelle des Computers. Die externe Schnittstelle bestand aus einer Reihe externer Ports, Busse, Computerschnittstellen und externer Geräte. Busse werden hauptsächlich zur Verbindung von Computern und externen Geräten verwendet.

Ein Beispiel für eine externe Schnittstelle ist der Anschluss eines Druckers, Scanners, einer Maus, einer Tastatur und ähnlicher Geräte an einen Computer. Um die externe Schnittstelle zu implementieren, benötigt es Hardware und Software: einen Controller für das externe Gerät und ein spezielles Programm, das den Controller verwaltet, einen Treiber.

In jedem Computer wird die externe Schnittstelle über mehrere Ports implementiert, darunter LPT, PS/2, COM, USB usw. (Siehe Abbildung 1). Jeder Port hat seine eigene Funktion.

IEEE 1284 (Druckeranschluss, paralleler Anschluss, LPT) - ein mit dem internationalen Parallelschnittstellenstandard kompatibles Gerät, das für den Anschluss an einen Personalcomputer bestimmt ist. Der Name „LTP“ leitet sich vom Standardnamen „LTP1“ (Line Printer Terminal oder Line PrinTer) im Betriebssystem der MS-DOS-Familie ab. Derzeit ist diese Schnittstelle größtenteils mit der USB-Schnittstelle kompatibel und dient zum Anschluss von Peripheriegeräten (Scanner – Drucker – Fotokopierer). Wird aber hauptsächlich für Hochgeschwindigkeitsdrucke und Drucker verwendet. Dabei handelt es sich hauptsächlich um Cetronics, Betronics, HP, Hewlett-Packard von Unternehmen produziert. Sie basieren auf den Standards 1284.3-2000 und 1284.4-2000. Arbeitsmodi:

-

SPP(Standard Parallel Port) – unidirektionaler Port, vollständig kompatibel mit der Cetronics-Schnittstelle.

-

Nibble-Modus— ausgestattet mit zusätzlichen Geräten basierend auf bidirektionalem Datenaustausch im SPP-Modus (4 Bytes)

-

Byte-Modus— Für den bidirektionalen Datenaustausch werden teilweise alte Controller verwendet, die auf dem IEEE 1284-Standard basieren.

-

EPP(Enhanced Parallel Port) – Arbeitsgerät Intel, Xircom und Zenith Data Systems – bidirektionaler Datenaustausch mit einer Geschwindigkeit von 2 MByte/Sekunde

-

ESR(Extended Capabilities Port) ist ein funktionierendes Gerät der Firmen Hewlett-Packard und Microsoft, außerdem verfügt es über eine Datenkomprimierungs-App und arbeitet im DMA-Modus.

Netzwerk-Switch (TCP/IP-Port) oder Switch (Switch, Repeater) – ein Gerät zum Verbinden mehrerer Knoten in einem Segment in Computersystemen. Der Hauptunterschied zu Konzentratoren besteht darin, dass die an ein Gerät übermittelten Daten über einen Switch an andere Switches übertragen werden. Die Switches arbeiten im Kanalmodus des OSI-Modells und Knoten werden über MAC-Adressen mit einem Netzwerk verbunden. Router auf Netzwerkebene werden verwendet, um mehrere Netzwerke zu verbinden.

Arbeiten mit den internen Anschlüssen des Computers.

Die internen Ports des Computers dienen ebenso wie die externen Ports dazu, die Kommunikation interner Geräte untereinander sicherzustellen. Interne Ports werden auch für die Datenübertragung (Signalübertragung) verwendet, und jeder Port hat eine spezielle Nummer. Jedes interne Gerät verfügt über einen eigenen Port. Von diesen Ports aus kann der Prozessor je nach Befehl Informationen von diesem Port empfangen oder senden. Gibt der Mikroprozessor einen OUT-Befehl an einen bestimmten digitalen Port, können Daten von diesem Port übertragen werden. Die Größe dieser Daten kann 1 oder 2 Byte betragen. Wenn der Mikroprozessor den IN-Befehl gibt, bedeutet dies, dass Informationen von diesem Port gelesen werden sollen.

Beispielsweise der Zustand beim Drücken einer optionalen Taste auf der Tastatur. In diesem Fall ist das Ergebnis sofort sichtbar. Dieser Prozess durchläuft jedoch mehrere Phasen. Wenn eine Tastaturtaste gedrückt wird, gibt die CPU einen IN-Befehl an den Tastaturanschluss aus. Es erkennt, welche Taste gedrückt wurde und übermittelt diese an die Ausgangsports.

Eine Reihe interner Ports, die mit 944 (ZV0(16)) beginnen, sind für den Schwarzweiß-Grafikmodus und diejenigen, die mit 976 (3D0(16)) beginnen, für den Rastergrafikmodus. Diejenigen, die bei 1008 (3F0(16)) beginnen, werden zur Steuerung der Diskette verwendet, und diejenigen bei 1013 (3F5(16)) werden zum Schreiben und Lesen von der Diskette verwendet.

Wenn der Computer nicht über externe Anschlüsse verfügt, kann der Computer nur mit den darin enthaltenen Daten arbeiten, d. h. es können keine externen Geräte angeschlossen werden. Dies führt zu vielen Schwierigkeiten. Interne Ports dürfen nicht nicht verfügbar sein. Denn ohne sie ist es für den Computer schwierig, zu funktionieren und nicht zu brennen. Menschliche Blutgefäße versorgen den menschlichen Körper mit Sauerstoff, während Ports Informationen (Befehle) an die Geräte des Computers übermitteln. Es ist klar, dass ein Mensch ohne Blutgefäße nicht leben kann und ein Computer kein Computer ohne Anschlüsse ist.

3.Eine Schnittstelle ist eine Grenze zwischen zwei Systemen, Geräten oder Programmen, sie ist ein Hilfssteuerkreis oder ein Kommunikationsgerät, das eine Verbindung zwischen Elementen herstellt.

Frontend - die Umgebung, die die Kommunikation zwischen dem Benutzer und den Geräten ermöglicht:

Befehlszeilenschnittstelle: eine Computerkonstruktion, die mit Hilfe einer Textzeile (Befehl) den Weg öffnet;

Grafische Benutzeroberfläche (grafische Benutzeroberfläche, GUI): Eine Softwarefunktion, die Elemente des Monitors darstellt;

Dialogschnittstelle;

Einsprachige Benutzeroberfläche: Der Benutzer kann in seiner Muttersprache mit dem Programm „sprechen“.

Gehirnschnittstelle (auf Englisch: Gehirn-Computer-Schnittstelle) – Der Computer ist dafür verantwortlich, mithilfe von im Gehirn installierten Elektroden und Rezeptoren den Schall und die Strahlung entsprechend den Veränderungen im Gehirn des Benutzers zu steuern.

Physische Schnittstelle ist eine Umgebung für die Arbeit mit physischen Geräten. Wenn wir über diese Umgebung sprechen, meinen wir hauptsächlich Computeranschlüsse:

Netzwerkschnittstelle;

Tor (Telekommunikation) – ein Gerät, das lokale Netzwerke mit größeren Netzwerken, beispielsweise dem Internet, verbindet;

Shina(Computer);

COM-Schnittstelle (Component Object Model-Schnittstelle) – ermöglicht die Verwendung abstrakter Funktionen und Features in Form spezifischer Funktionen in anderen Programmen über die Komponenten dieser Schnittstelle;

Je nach Art des Datenaustauschs wird die Schnittstelle in Parallel- und Schnittstellen unterteilt

4Ein Computernetzwerk (Computernetzwerk, Datenaustauschnetzwerk) ist ein Kommunikationssystem zwischen zwei oder mehr Computern. Der Datenaustausch erfolgt über verschiedene physikalische Phänomene: elektrische Signale oder verschiedene Formen elektromagnetischer Strahlung.

Das Computernetzwerk wiederum wird nach bestimmten Regeln in mehrere Typen unterteilt.

Einstufung

-

Nach territorialen Grenzen und Dimensionen:

-

a) Persönliches Netzwerk (PAN, Personal Area Network);

-

b) Lokales Netzwerk (LAN, Local Area Network);

-

c) HomePNA;

-

d) Städtenetzwerk (MAN, Metropolitan Area Network);

-

e) Nationales Netzwerk;

-

f) Internationales Computernetzwerk (WAN, Wide Area Network);

-

Laut Netzwerk des Betriebssystems:

-

a) basierend auf Windows;

-

b) basierend auf UNIX;

-

c) basierend auf NetWare;

-

d) Gemischt;

-

Je nach funktionaler Anwendung:

-

a) Datenspeichernetzwerk;

-

b) Farmen mit Servern;

c)

-

d) SOHO-Netzwerk;

-

Im Verhältnis zu:

-

a) Client-Server;

-

b) Mehrschichtige Architektur;

-

c) Punkt - Punkt;

-

d) Monochromatisch (Gleichmäßigkeit);

-

Nach Art der Netzwerktopologie:

-

ein Reifen;

-

b) Stern;

-

c) Kreis;

-

d) Gitter;

-

e) Gemischte Topologie;

-

f) Vollständig verbundene Topologie;

-

Um bei Bedarf eine kontinuierliche Kommunikation sicherzustellen:

-

a) Paketnetzwerk, zum Beispiel Fidonet und UUCP;

-

b) Online-Netzwerk, zum Beispiel Internet und GSM

Protokollstapel

Bei der Computernetzwerkverwaltung kann eine Reihe von Protokollen unterschiedlicher Art verwendet werden. Nachfolgend sind einige davon aufgeführt:

ARCNET, DECnet, Ethernet, IP, TCP, UDP, AppleTalk, Token-Ring, IPX, SPX, FDDI, HIPPI, Myrinet, QsNet, ATM, IEEE-488, USB, IEEE 1394 (Firewire, iLink), X.25, Frame-Relay, Bluetooth, IEEE 802.11, Systemnetzwerkarchitektur, RapidIO

Kommunikationstheorie

-

Ebenen:

-

a) OSI-Modell;

-

b) praktisches Niveau;

-

c) Grad der Informationsbereitstellung;

-

d) Sitzungsebene;

-

e) Transportable Ebene;

-

f) Netzwerkebene;

-

g) Schalten;

-

h) Routenführung;

-

i) Kanalebene (Datenverbindungsebene);

-

j) Körperliche Ebene;

-

Arten des Datenaustauschs zwischen Netzwerken:

-

a) Kabelgebundene (kabelgebundene) Kommunikation: PSTN-Telefonnetz, Modem- und Switch-Kommunikation, Festnetzanschlüsse (Vydelennyelinii);

-

b) Paketvermittlung: Frame Relay, PDH, Ethernet, RS-232;

-

c) Informationsaustausch über Glasfaser: Synchrone optische Vernetzung, verteilte Glasfaser-Datenschnittstelle;

-

d) Drahtlose Kommunikation

-

i) Nahradiusbewegung: Bluetooth, Human Area Network;

-

ii) Verkehr im mittleren Radius: IEEE 802.11, Netsukuku

iii) Bewegung über große Entfernungen: Satellitenkommunikation, MMDS, SMDS

-

e) Datenaustausch über ein Mobiltelefon: CSD, GPRS, HSCSD, EDGE, UMTS, HSDPA, HSUPA, CDMA, CDPD, Paging-Netzwerke, DataTAC, Mobitex, Motient;

1.3 Aufgaben der Konzentratoren

Netzwerkkonzentrator - ist ein Netzwerkgerät, das hauptsächlich dazu dient, mehrere Ethernet-Geräte in einem Segment zusammenzufassen. Dieses Gerät wird mit Koaxialkabel oder Glasfaserleitern angeschlossen. Derzeit sind sie nicht weit verbreitet – stattdessen werden Netzwerk-Switches in Form eines separaten Segments verwendet. Diese Schalter werden grob als „intellektuelle Konzentratoren“ bezeichnet.

In den heutigen modernen Technologien werden mehrere ähnliche Geräte verwendet, beispielsweise Konzentrator, Hub, Repeater. Obwohl sie einander ähnlich sind, unterscheiden sie sich je nach Funktion und struktureller Anwendung.

Konzentratoren bestehen in der Regel aus mehreren Ports, die mit separaten Segmentkabeln von Netzwerkknoten verbunden sind. Konzentratoren versuchen, verschiedene lokale Netzwerkprotokolle im selben Segment unterzubringen, zum Beispiel Ethernet, Token Ring. Der Hauptgrund dafür ist die Vielfalt verschiedener lokaler Netzwerkprotokolle, beispielsweise Ethernet-, Tokent Ring-, FDDI- und 1OOVG-AnyLAN-Netzwerke.

Konzentratoren arbeiten in der physischen Umgebung des OSI-Modells des Netzwerks und übertragen das Signal von einem Port an alle aktiven Ports. Wenn von zwei oder mehr Ports gleichzeitig eine Eingabe erfolgt, kommt es zu einer Kollision und die Datenrahmen werden beschädigt. Konzentratoren arbeiten immer im Halbduplex-Modus.

Dieses Problem kann hauptsächlich durch die Kombination einer großen Anzahl von Konzentratoren gelöst werden, um die oben erwähnte Kollision zu vermeiden.

Beschreibung der Konzentratoren:

-

Anzahl der Ports- Normalerweise werden Hubs mit 4, 5, 6, 8, 16 Ports (normalerweise die letzten beiden) hergestellt und für den Anschluss an das Netzwerk verwendet. Bei Verwendung mehrerer Konzentratoren wird die Kaskadenmethode verwendet.

-

Geschwindigkeit des Datenaustauschs- Die Datenaustauschgeschwindigkeit von Konzentratoren variiert normalerweise zwischen 10 und 100 Mbit/s. Die Geschwindigkeitsänderung erfolgt automatisch oder mit Hilfe eines Schalters. Der Vorteil von Konzentratoren besteht darin, dass sie Informationen mit der gleichen Geschwindigkeit an alle Ports übertragen;

-

Art der Netzwerkübertragungen- in der Regel ein spezieller Leiter oder Glasfaserleiter, in einigen Konzentratoren werden gemischte Übertragungen verwendet. Beispielsweise durch die Abstimmung von Spezialleitern und Koaxialkabeln;

Für ein bestimmtes Protokoll werden manchmal Konzentratoren mit einer speziellen Struktur und Funktionalität verwendet, beispielsweise werden Token Ring-Konzentratoren auch MSAU genannt. Jeder Konzentrator führt eine Reihe von Funktionen aus, die von seinen verschiedenen Eigenschaften und den von ihm unterstützten Protokollen abhängen. Seine Grundfunktion ist die Relativfunktion. Beispielsweise kann im Token-Ring-Protokoll ein fehlerhafter Port getrennt und erneut an ein zusätzliches Netzwerk übertragen werden. Dies ist eine seiner ungeschriebenen Klassifizierungen.

Ethernet-Hubs

Koaxialkabel werden bereits verwendet, um mehrere physische Segmente in einem Gerät mit Ethernet-Technologie zu verbinden, und die Hauptfunktion besteht darin, dass das von einem Port empfangene Signal als „Returner“ bezeichnet wird und die Möglichkeit hat, es an alle Ports im Netzwerk zu senden . In Netzwerken, in denen Koaxialkabel verwendet werden, werden Dual-Port-Repeater normalerweise verwendet, um nur zwei Segmente zu verbinden, und der Begriff Konzentrator wird in diesem Zusammenhang normalerweise nicht verwendet.

Mit der 10 Base-T-Spezifikation werden Teile von Ethernet-Netzwerken erstellt, und wenn sie nicht verwendet wird, können nur zwei Knoten verwaltet werden. Multiport-Ethernet-Switches werden als Konzentratoren oder Hubs bezeichnet und ermöglichen in der Regel die Zentralisierung von Segmenten mit mehreren Knoten. Ein Ethernet-Hub verfügt normalerweise über 8 bis 72 Ports, und die meisten davon dienen zum Anschließen von Kabeln an das Netzwerk. Die folgende Abbildung zeigt einen typischen Konzentrator, der über 16 Ports verfügt und mit dem 10Base-T-Standard und dem RJ-45-Medium aufgebaut ist und außerdem über einen AUI-Port für die externe Übertragung verfügt.

Normalerweise wird an diesen Anschluss ein Transceiver angeschlossen, der über Koaxial- oder Glasfaserkabel funktioniert. Mit diesem Transformator kann der Konzentrator an das Hauptkabel angeschlossen, in mehreren Konzentratoren verwendet und vom Arbeitsplatz über eine Entfernung von meist mehr als 100 m transportiert werden.

Bei der Kombination hierarchischer Systeme mit Konzentratoren in 10Base-T-Technologie sind keine Koaxial- oder Lichtwellenleiter erforderlich, es genügt der Anschluss des letzten Ports. Der RJ-45-Port ist für den Anschluss an einen Netzwerkadapter konzipiert und wird als MDI-X (Cross-Over-MDI) bezeichnet. Der Adapter wird über ein handelsübliches Verbindungskabel kreuzungsfrei mit dem Konzentrator verbunden.

Multi-Port-Repeater – Ethernet-Konzentrator wird nach der Vier-Hub-Regel eingesetzt. Alle großen Ports sind einem einzigen Rücklaufblock zugeordnet und werden über zwei Port-Rückführungen und einen einzelnen Rücklauf durch den Rücklaufblock geleitet. Dies geschieht nur im Vierersatz. Bei anderen Modellen ist jedoch für jeden Anschluss ein separater Rücklaufblock angebracht.

In Singlemode-Glasfaserkabeln kann Laserstrahlung eingesetzt werden, wodurch Informationen über eine Entfernung von bis zu 40–100 km übertragen werden können.

Mehrsegment-Konzentratoren

Es ist nicht möglich, Konzentratoren zu verwenden, um verschiedene Segmente zwischen Computern zu verbinden, und es ist nicht möglich, eine Verbindung mit Bussen auf Konzentratoren herzustellen. Zur Aufteilung mehrerer Segmente sind Mehrsegment-Konzentratoren erforderlich, die einen einfachen Wechsel ermöglichen. (Bild unten)

Große Multisegment-Konzentratoren wie der System 5000 von Nortel Networks oder die PortSwitch-Konzentratoren von 3Com erfordern separate Software, um einen Port einem der internen Busse zuzuordnen, beispielsweise eine lokale Konfiguration über einen Konsolenport.

Dadurch kann der Administrator über alle Ports des Konzentrators eine Verbindung zum Computer des Benutzers im Netzwerk herstellen. Dieser kann dann jedes Segment über die Struktursoftware des Konzentrators steuern. Befindet sich ein Segment am nächsten Tag im Ladezustand (peregruzka), kann es über andere Segmente im Konzentrator Kontakt zum Computer aufnehmen.

Strukturelle Anwendung des Konzentrators

Je nach Aufbau der Konzentratoren ist der Einsatzbereich unterschiedlich und zeigt es. Alle Arbeitsgruppenkonzentratoren sind mit einer bestimmten Anzahl von Ports ausgestattet, Unternehmenskonzentratoren sind modular und Abteilungskonzentratoren sind flussstrukturiert. Eine solche Aufteilung wird nicht als wichtig erachtet, und modulare Konzentratoren können auch als Unternehmenskonzentratoren verwendet werden.

Methoden zur Vergrößerung der Konzentratoranschlüsse

Es handelt sich um eine sehr einfache Strukturanwendung, und dieses Gerät schafft immer ein separates Gehäuse für unnötige Elemente (z. B. Anschlüsse, Anzeigeabschnitt und Versorgungsquelle). Weil es sinnlos ist, diese Elemente zu besetzen. Normalerweise kann dieser Konzentratortyp nur eine Datenaustauschumgebung erstellen und die Gesamtzahl der Ports kann von 4-8 auf 24 geändert werden. Ein Port muss für den Anschluss an den Netzwerkbus reserviert werden (dieser Port funktioniert mit der AUI-Schnittstelle). Auf diese Weise kann ein Konzentrator-Port in einer beliebigen physischen Umgebung praktisch adressiert werden.

Verbindungsmethoden

-

modulare Konzentratoren;

-

Durchflusskonzentrator;

-

modulare Durchflusskonzentratoren;

lokaler Netzwerkdienst

Liste der verwendeten Literatur

-

B.X., Dzhurayeva X.G., Irgashev „Informatik und Informationstechnologien“ Taschkent – 2001.

-

Rakhmonkulova SI IBM „Arbeiten an Personalcomputern“. T., UUI, 1994.